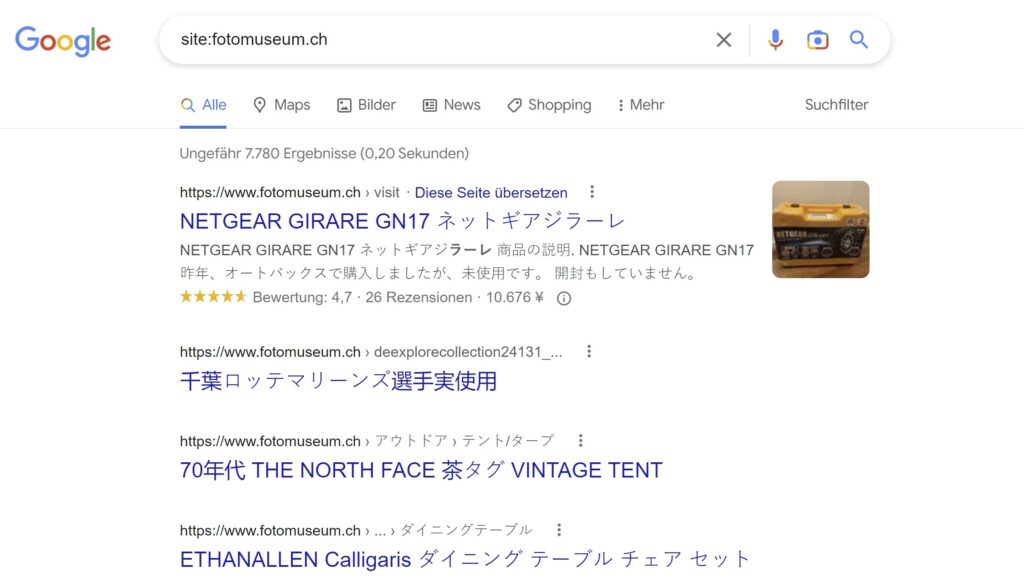

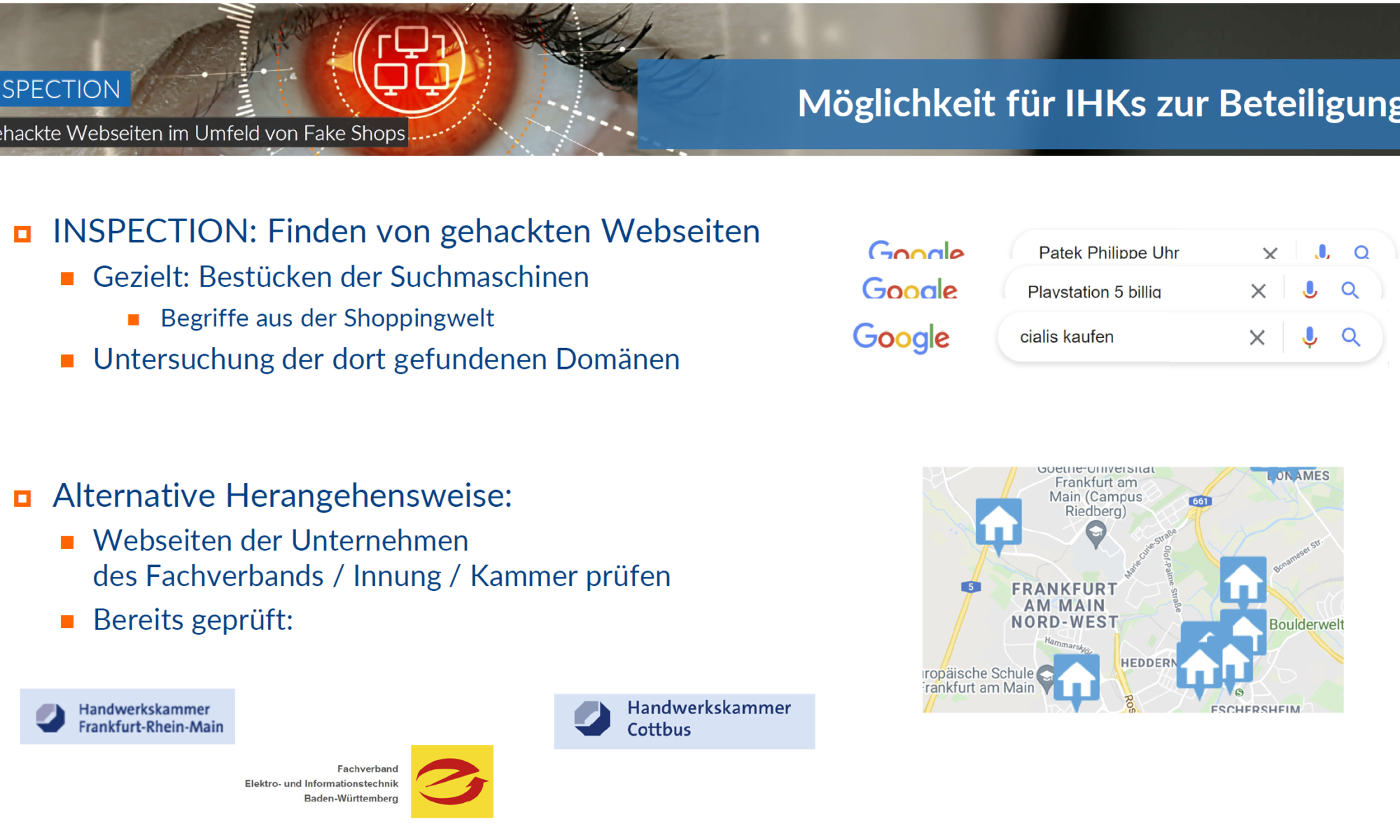

Konsortialpartner und Interessierte trafen sich im Rahmen des INSPECTION-Forschungsprojekts persönlich zu einem Statustreffen. Dieses Mal fand dieses in den Räumen der BDO AG Wirtschaftsprüfungsgesellschaft in der Hansestadt Hamburg statt, weitere Teilnehmer hatten sich online zugeschaltet. Die Firma mindUp stellte Verfahren zum Finden von gehackten Webseiten dar. Ein Fokus von Joachim Feist war dabei das Phänomen, dass Betreiber von japanischen Fake-Shops deutschsprachige Domänen hacken, um Besucher für Ihre betrügerischen Seiten zu erhalten. Diese Art des Hackings fand sich unter anderem bei einem in den Medien bekannt gewordenen Fall des Fotomuseums in Winterthur. Hier hatten im Rahmen des Statusmeetings Herr Claus und Herr Künzi vom Nationalen Zentrum für Cybersicherherheit (NCSC) in der Schweiz die Gelegenheit, den Fall sowie ihre Ansätze im Bereich Finden und Behandeln gehackter Websites vorzustellen. Unter anderem betreibt das NCSC ein Meldeformular, mit dem Bürger:innen und Unternehmen Verdachtsfälle melden können und anhand einfacher Fragen überprüfen können, ob sie von einem Cybersicherheitsvorfall betroffen sind. Liegt ein solcher Vorfall vor, werden den Betroffenen Tipps für weitere Maßnahmen angezeigt, der Fall wird gemeldet und durch das NCSC weiter verarbeitet.

Ein ähnliches Vorgehen hat auch IONOS implementiert, wie Winfried Kania berichtete. Kund:innen können über ein Portal E-Mails hochladen, die vermeintlich von IONOS geschickt wurden. Das System überprüft anschließend, ob es sich bei der E-Mail um eine Phishing-Nachricht handelt. Ist dies der Fall, wird automatisiert ein Prozess eingeleitet, in dem die Nachricht analysiert wird und ggf. Maßnahmen eingeleitet werden, um Kund:innen zu warnen oder gefälschte Login-Seiten zu sperren.

Im Bereich „Behandeln“ stellte Stephan Halder von der BDO AG neuste Erkenntnisse aus der Analyse von Content Management Systemen Betroffener vor. Unter anderem konnten hier interessante Muster festgestellt werden, wie Angreifende Websites nach Schwachstellen scannen. Dies zeigte eindrücklich, wie systematisch Angreifer:innen vorgehen. Sind die Angreifer erst einmal im System, was zum Beispiel durch bekannte Schwachstellen geschieht, aber auch durch manipulierte und frei verfügbare Plugins oder Themes, bei denen Backdoors über sogenannte Webshells direkt implementiert wurden, werden oftmals Zugriffsberechtigungen geändert und neue Administratoraccounts. Dies erlaubt den Angreifern nicht nur einen administrativen Zugriff auf das gehackte System, sondern erschwert auch die Entfernung der Malware, da Schadcode gegen die Erkennung angepasst und automatisiert aus dem Internet nachgeladen wird. Dies zeigte noch einmal eindrücklich, wie tief Angreifer in das System der Betroffenen eindringen können. Es ist daher in den wenigsten Fällen damit getan, einfach nur ein Backup der Website einzuspielen, es muss auch sichergestellt werden, dass alle schadhaften Dateien und Webshells aus dem System entfernt werden. Betroffene verfügen häufig nicht über die Möglichkeit ein kompromittiertes System wieder zu bereinigen. Hier sollten sich diese Unterstützung für eine Analyse des Vorfalls suchen um sicherzugehen, dass alle schadhaften Dateien entfernt sind und ein „sauberes“ System online geht.

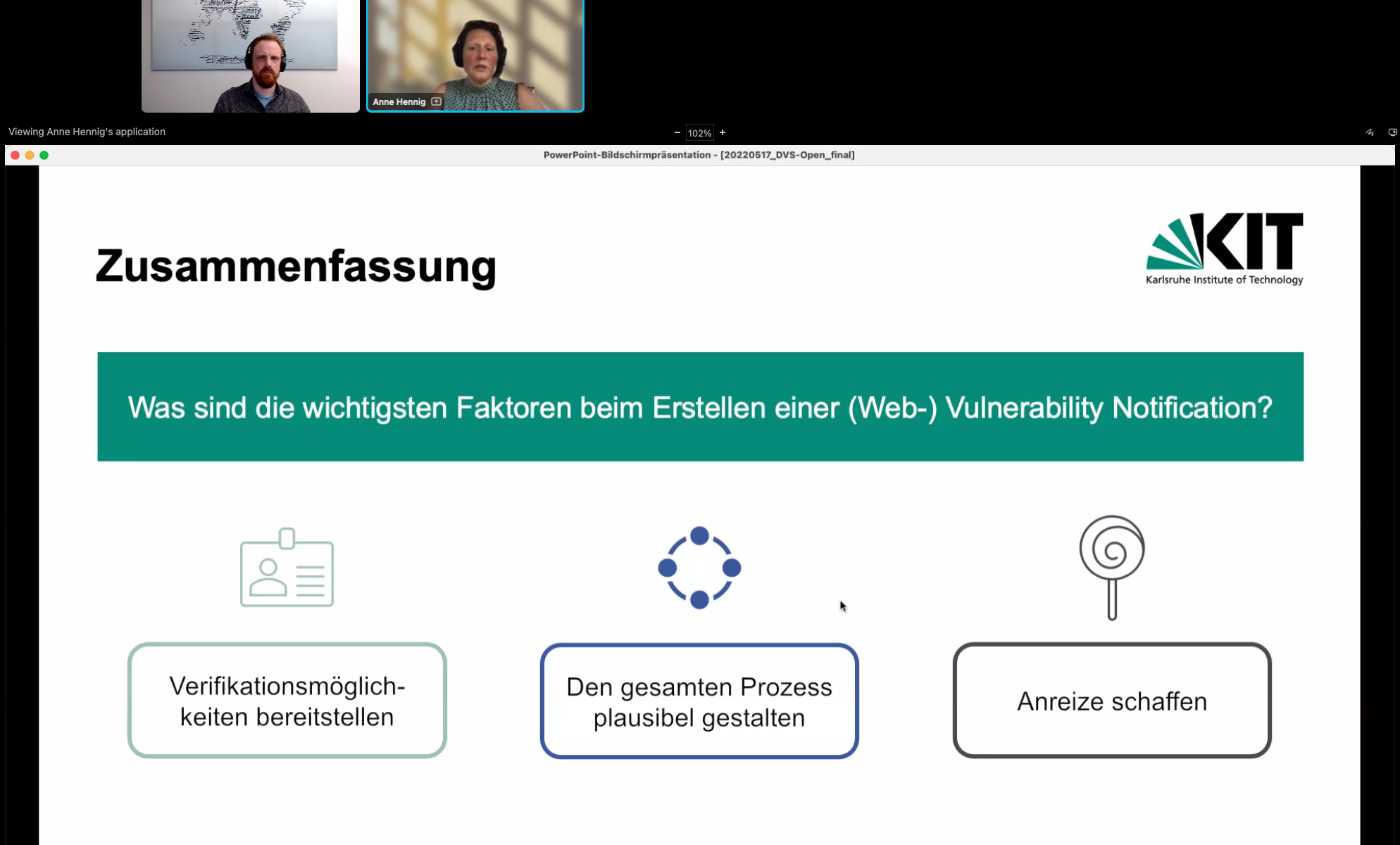

Anne Hennig von der Forschungsgruppe SECUSO stellte vorläufige Ergebnisse des Benachrichtigungsexperiments vor und präsentierte die Hintergründe zur Entwicklung und Evaluation eines ersten Awareness-Videos. Im Rahmen des Experiments werden aktuell Betroffene von fünf verschiedenen Absendern angeschrieben und jeweils mit einem einheitlichen E-Mail Anschreiben über das Hacking der Website informiert. Nach ersten Auswertungen, die aufgrund geringer Fallzahlen aber als vorläufig betrachtet werden müssen, zeigt sich, dass bei allen Absendern eine Behebungsrate von 30 bis 40% erzielt wurde, wobei das Bundesamt für Sicherheit in der Informationstechnik (BSI) mit knapp 46% die höchsten Behebungsraten verzeichnet. In Hinblick auf unterschiedliche Anreize, die den Betroffenen gegeben werden, um die Dringlichkeit des Angriffs zu verdeutlichen, zeigten sich nach aktuellem Stand kaum Unterschiede. Formulierungen, die z.B. eine Sperrung der Website oder Reputationsschäden aufzeigen, scheinen leicht bessere Behebungsraten zu erzielen. Hier ist aber aufgrund geringer Fallzahlen noch keine gesicherte Aussage möglich.

Im Bereich „Verhindern“ werden Awareness-Materialien auf Grundlage der im Projekt gewonnenen Erkenntnisse entwickelt. So konnte noch im Dezember 2022 ein erstes Awareness-Video fertiggestellt werden, mit dem auf das Problem aufmerksam gemacht werden soll. Das Video wurde im Februar und März 2023 mit Expert:innen aus dem Projektkontext evaluiert und wird nach Einarbeitung der Anpassungen zum Ende des Projekts veröffentlicht. Ein zweites Video ist in Planung, ebenso wie ein Foliensatz für einen Vortrag. Ziel der kommenden Projektmonate ist es, das zweite Video fertigzustellen und zu evaluieren sowie im Rahmen des Vortrags zu verschiedenen Anlässen auf Website-Hackings aufmerksam zu machen und Maßnahmen zur Behebung des Hackings und Schutzmaßnahmen gegen zukünftige Hackings vorzustellen. Hier sind alle Stakeholder eingeladen, geeignete Formate und Events vorzuschlagen.