Ein Podcast-Beitrag der Verbraucherzentrale informiert Verbraucher, wie Sie möglichst nicht in die Fallen der Fake Shops geraten.

In diesem Zusammenhang erläutert auch Joachim Feist von der mindUp Web + Intelligence GmbH die Motivation und Problematik der gehackten Webseiten wie sie bei INSPECTION im Mittelpunkt stehen (ca. Minute 9:48 – 11:48) und deren Bezug zu Fake-Shops:

Dorian Lötzer: […]Fakeshop ist nicht gleich Fakeshop. Und man kann auch nicht einfach irgendeine Seite ins Internet stellen, die Füße hochlegen und quasi darauf warten, dass das Geld einfach so einfließt. Aber da, wo es Geld gibt, gibt es auch einen „Markt“. Und über den wollte ich mehr erfahren.

Joachim Feist: […] Was man eben auch feststellen muss ist, dass dieses Fakeshop-Treiben tatsächlich zugenommen hat. Zum einen sagt man, das ist vielleicht sogar heute schon vom organisierten Verbrechen genutzt, da es eigentlich eine Betrugsform ist, die deutlich risikoloser ist, als Drogen zu verkaufen.

Dorian Lötzer: Diese Erkenntnis ist wichtig. Denn die Vermutung liegt bei Fakeshops oft nahe, dass es um Einzeltäter in irgendwelchen Keller geht. Und dann vernachlässigt man das Problem eher. In der Realität sind viele Betreiber:innen solcher Fakeshops höchst professionell geworden, Teils mit firmenähnlichen Strukturen. Und diese Professionalität spiegelt sich auch in deren Strategien wieder.

Teilweise haben Fakeshops nämlich ein wirklich gutes Verständnis vom Markt. Wenn gerade Grafikkarten für Computer schwierig zu kriegen sind, richten sie sich darauf aus. Wenn Sneaker oder Spielekonsolen begehrt sind, dann darauf. Je höher der Wunsch der Opfer ist, an ihr Produkt zu kommen, desto leichter haben es Fakeshops.

Joachim Feist: Man muss schon sagen, dass diese Fakeshop-Betreiber sehr kreativ sind und auf der anderen Seite sehen wir auch zunehmend kriminelle Machenschaften. Das heißt, ein Fake-Betreiber hat ja eigentlich das gleiche Problem wie ein normaler Onlineshop. Er stellt seinen Fakeshop jetzt online und niemand kennt den. Es wird auch niemanden geben, der sagt, „Oh, ich hab‘ kürzlich in diesem schönen neuen Shop eingekauft, das lief alles zu meiner Zufriedenheit.“ Das fällt bei ihm auch weg. Und das heißt für ihn, er muss vielleicht Werbung schalten, das ist aber natürlich auch riskant, weil er dann eben bei diesen Stellen, bei denen er Werbung schaltet, auch wieder mit gefälschten Kontenangaben arbeiten oder seine Adressdaten angeben muss.

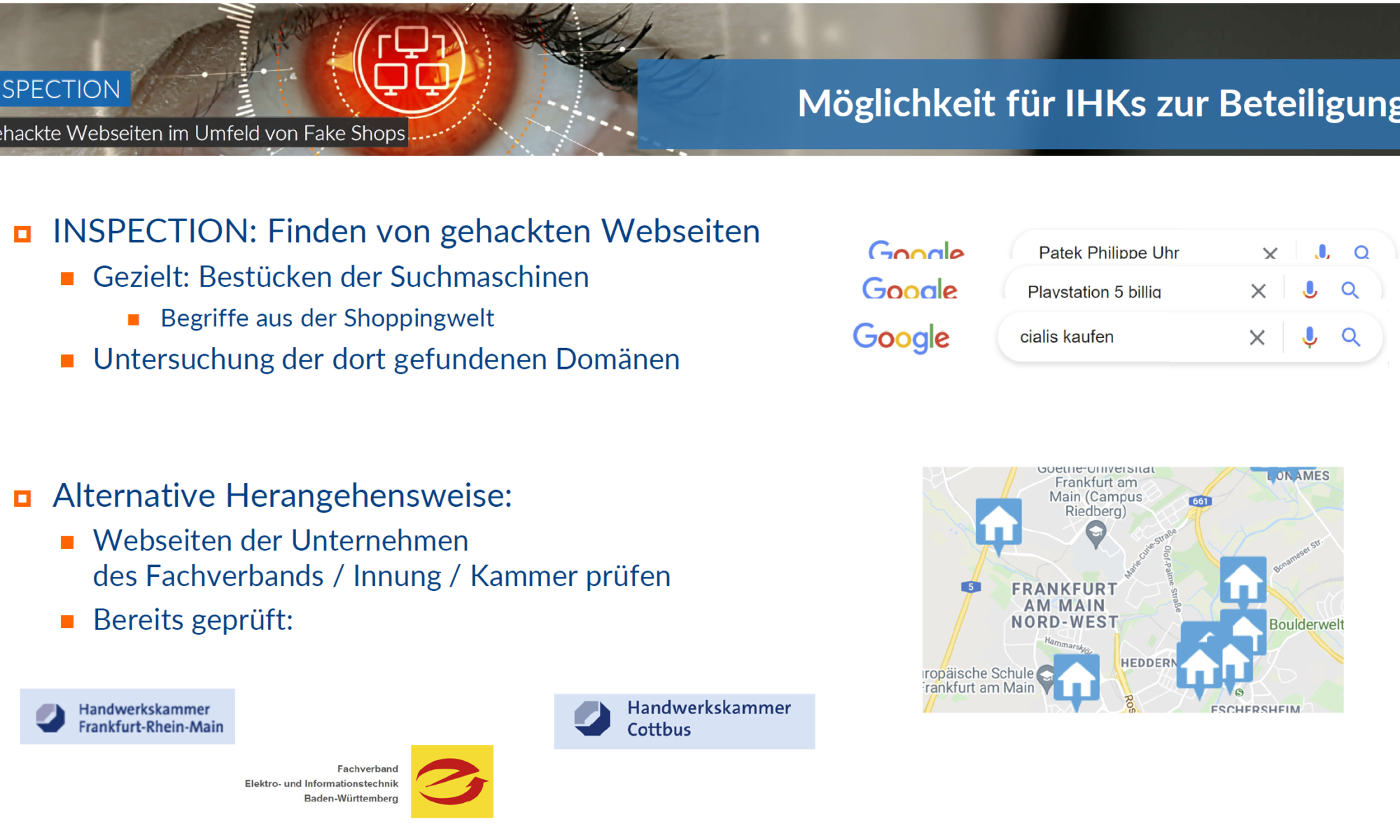

Tatsächlich haben wir jetzt vor ungefähr vier bis fünf Jahren festgestellt, dass Fake Shops auch hingehen […] und Drittseiten hacken. Das heißt, um in die Suchmaschinen hinein zu kommen, hängen sie sich unter normale .de-Adressen mit ihren Inhalten. Und Verbraucher sehen dann plötzlich eine ganz normale deutschsprachige Domäne in der Suchmaschine, die plötzlich mit ihren Unterseiten für diesen Fakeshop sichtbar wird.

Die Webseite bleibt von vorne her ganz normal. Das heißt dann auch, wenn wir Seitenbetreiber darauf ansprechen, dass sie gehackt wurden, sagen die: „meine Seite sieht doch aus wie immer. Da ist doch alles normal, da gibt es doch kein Problem“, aber aus der Suchmaschine kommend ist es dann eben so, dass dieser Klick dann weitergeleitet wird zum Fakeshop.

Dorian Lötzer: Fakeshops sind mittlerweile also extrem professionalisiert. Sie nutzen nicht nur die Algorithmen von Suchmaschinen gezielt aus, um mit ihrer Werbung ganz oben zu erscheinen, sondern hacken sich mitunter auch in andere Websites ein, um von deren Kundenvertrauen zu profitieren. Je nachdem, von welcher Art von Shop wir sprechen, sind die Zeiten auch vorbei, in denen man noch auf den ersten Blick erkennen konnte, dass es sich um eine Betrugsmasche handelt. Es wird immer schwieriger, unseriöse Läden im Internet schnell ausfindig zu machen.

[…]